Quali sono le fasi di un attacco di un attacco informatico?

Cos'è un attacco informatico?

Un detto che tutti conosciamo è "prevenire è meglio che curare": bene o male abbiamo tutti le nostre interpretazioni su cosa voglia dire per noi e per il nostro modo di vivere. Ma si tratta anche di uno dei detti più utilizzati dagli esperti di cybersecurity.

Lavorando infatti in reti sempre più estese, e spesso anche fuori dal tradizionale perimetro aziendale con l'avvento dello smart working, le aziende sono esposte a un crescente numero di minacce: non è più possibile pensare di difendersi passivamente, ma bisogna pensare a come prevenire futuri attacchi. Non è una sorpresa infatti che i termini Blue Team, Red Team e Purple Team, che definiscono gli approcci di diversi team alla sicurezza informatica, e vulnerabilità zero-day, le vulnerabilità ancora non scoperte, siano ormai all'ordine del giorno.

Le infrastrutture aziendali devono garantire quindi scalabilità e agilità, ma anche sicurezza, assicurando la protezione dalle vulnerabilità, la gestione degli incidenti, il controllo degli accessi e la valutazione di potenziali danni, i quali possono derivare non solo dalla perdita di dati essenziali o sensibili, ma anche dai costi derivanti da un fermo totale dell’azienda.

La maggior parte delle realtà imprenditoriali si ferma alla sicurezza perimetrale, che è fondamentale. Ma ormai si tratta di una condizione necessaria, ma non più sufficiente.

Quali sono le fasi di un attacco informatico?

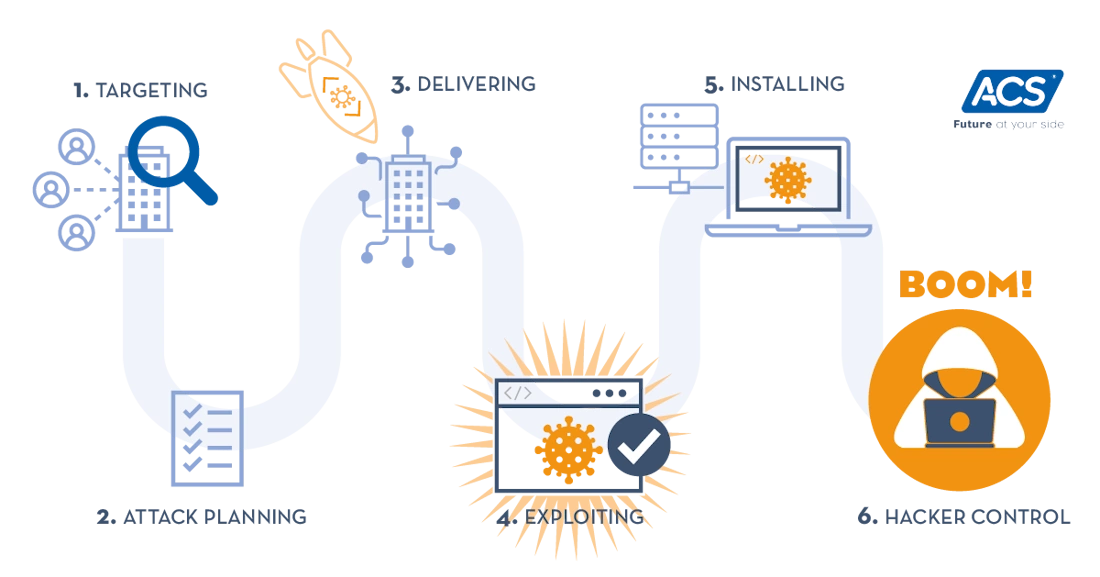

Per capire come difendersi, è fondamentale capire come funziona il framework di un attacco hacker. Convenzionalmente si dividono i moderni cyber attacchi in 6 fasi distinte:

- Targeting o reconnaisance

- Attack planning

- Delivering

- Exploiting

- Installing

- Hacker Control

Targeting: la ricognizione e individuazione dell'obiettivo

Si tratta della fase iniziale, nella quale l’hacker studia il proprio obiettivo e sceglie le tipologie di aziende e i profili lavorativi da targettizzare. È la fase di studio dove avviene un “information scraping” a scapito dell’azienda e dei suoi collaboratori. In questa fase gli attaccanti predispongono una lista di potenziali vittime da aggredire.

Fortunatamente esistono delle tecniche per scoprire in anticipo le "falle" del proprio sistema di sicurezza: in ACS offriamo un servizio di Vulnerability Assessment, con cui possono essere identificati in anticipo i punti deboli della rete; un secondo servizio molto importante è l'analisi OSINT, una procedura che permette di scoprire le informazioni disponibili in rete su una persona o azienda tramite OSINT Tool dedicati.

Attack planning: la pianificazione dell'attacco informatico

Questa fase vede la progettazione da parte dell'hacker di un piano di attacco per sfruttare le debolezze della vittima tramite una strategia ben chiara, la quale di solito si ripete per un grandissimo numero di aziende. Seguendo un preciso playbook, il malware tenterà di sfruttare proprio i punti più deboli individuati in precedenza.

Delivering: l'inizio dell'attacco informatico

Una fase molto critica è quella della delivery, nella quale l’hacker infetta l’attaccato con un cosiddetto RAT o DROPPER che spesso rimarrà nascosto e inattivo per diverse settimane. Si tratta effettivamente della chiave che può aprire la porta a diversi tipi di malware e permettere all’aggressore di variare la forma d’attacco in corsa, qualora le condizioni o le difese della vittima dovessero mutare prima dell’attivazione.

È questo il momento nel quale la vittima ha notevoli opportunità di intercettare e bloccare l’attacco, visto che spesso entra in gioco il fattore umano. Si prenda ad esempio il phishing, una tipologia di truffa online tra le più diffuse: per prevenirlo, spesso le aziende ricorrono alla simulazione di attacchi phishing per educare i propri dipendenti. Per questo motivo ACS tra i propri prodotti di cybersecurity offre il Phishing Training, che prevede formazione e test a cui sottoporre i collaboratori.

Exploiting: l'attivazione del malware

L'exploiting è la fase nella quale viene realmente impiantato e attivato il malware all’interno del sistema della vittima. Spesso si tratta di un malware specifico per la zona geografica dell’azienda colpita, acquistabile piuttosto facilmente su appositi gruppi del dark web: si possono infatti rilevare intere ondate di attacchi che sfruttano le stesse vulnerabilità e si affidano agli stessi malware.

Esistono soluzioni che, sfruttando algoritmi e AI (Intelligenza Artificiale), riescono ad anticipare o intercettare queste ondate, aiutando anche a chiudere le falle prima che sia troppo tardi. Una di queste è il Managed Firewall, una soluzione gestita che prevede l'utilizzo di firewall all'avanguardia e la loro gestione e manutenzione da parte di un team di specialisti dedicati: spesso anche il più complesso degli attacchi comincia sfruttando una falla di sistema che poteva essere sanata semplicemente installando la patch di aggiornamento rilasciata dal vendor, ma per cui purtroppo, spesso a causa della mancanza di competenze o di risorse umane, non si è riusciti a trovare il tempo. Questo è uno dei classici motivi per cui ogni azienda dovrebbe scegliere un firewall as a service.

Installing: l'installazione del malware

Una volta infettato il sistema, il malware viene effettivamente installato all’interno della rete della vittima. Spesso si tratta di cosiddetti backdoor, di software malevoli o di attività temporizzate. In questa fase solitamente si cominciano a registrare le prime anomalie nel comportamento dei diversi endpoint aziendali: una soluzione di analisi comportamentale degli endpoint come il Managed Detection & Response (MDR) permette di accorgersi di queste anomalie e bloccare sul nascere i dispositivi infetti prima che il virus si propaghi.

La differenza maggiore tra MDR e antivirus tradizionale sta nel fatto che il primo rileva ogni attività sospetta degli enpoint grazie a sofisticati algoritmi di AI, mentre il secondo si basa su hash e firme "preimpostate" e quindi rileva solo i virus che conosce. Qualora gli attaccanti usino una tecnica moderna e sconosciuta all'antivirus, potranno agire indisturbati: per questo consigliamo di passare dal vecchio antivirus al Managed Detection & Response.

Hacker Control: il controllo all'attaccante

Il malware apre un canale con la base attaccante, consentendo di manipolare a distanza la vittima e gestire al meglio l’attacco. Da qui in avanti l’attaccante ha il pieno controllo e può gestire l’attacco a suo piacimento. Gli obiettivi possono essere molteplici: collezionare credenziali, scalare i privilegi, effettuare “movimenti laterali” all’interno della rete, esfiltrare dati sensibili, cifrare i dati, modificarli o variare le configurazioni. Il termine dell’attacco verrà comunicato alla vittima in un modo molto esplicito: tutti i dati, compreso il backup, verranno cifrati diventando di fatto inaccessibili. Obiettivo finale: cercare di estorcere somme ingenti di denaro chiedendo un riscatto, che ricordiamo, è reato pagare.

In caso di attacco la prima cosa da fare è quindi denunciare il fatto alla polizia ed iniziare le procedure di Incident Response, la procedura di risposta agli attacchi informatici che mira a stabilizzare la situazione, limitare i danni e ripartire in velocità.

Attacchi informatici: come prepararsi per prevenirli

Spesso purtroppo i responsabili aziendali sono convinti che un semplice antivirus basti per proteggere la propria infrastruttura dalle intrusioni, o che la propria azienda non sia un bersaglio appetibile per attacchi esterni. Si tratta però di due miti che sono assolutamente da sfatare.

Sempre più spesso le aziende vengono colpite in offensive "Multiple Target" che valgono ormai il 20% degli attacchi totali. Si tratta di attacchi eseguiti verso obiettivi plurimi, spesso indifferenziati: un attacco può quindi colpire ogni tipologia di realtà imprenditoriale, e un antivirus tradizionale non offre una difesa adeguata contro tecniche basate su phishing, AI o social engineering.

Cosa fare quindi? Le risorse umane scarseggiano e sono diventate molto costose. Trovare un analista cyber per la propria azienda è sempre più difficile, e la brutta notizia è che una persona potrebbe anche non bastare: per questo il mercato si muove sempre più nella direzione dei servizi gestiti.

Esternalizzare la sicurezza della propria azienda a un IT Service Provider è diventata infatti una scelta frequente, per sfruttare l'esperienza e le economie di scala. Non solo un partner affidabile ha a disposizione le risorse umane per poter far fronte alle emergenze, ma seguendo tanti clienti diversi accumula costantemente nuove esperienze e si confronta quotidianamente con nuove tecniche di attacco. Anche Gartner certifica il trend, sostenendo che entro il 2025 saranno oltre il 60% le aziende che faranno ricorso a un servizio gestito di Managed Detection & Response.